“五位一體”防勒索,一鍵阻斷風險降九成

自2017年Wannacry勒索病毒大規模爆發以來,勒索病毒攻擊事件層出不窮,政府、交通、能源及醫療等行業均成為了勒索病毒攻擊的目標,到2023年,勒索事件愈發猖獗,8月8日Trigona 勒索香港數碼港,9月26日RansomedVC 勒索索尼公司,10月27日LockBit 勒索波音公司,11月8日LockBit勒索中國某大型金融機構,11月28日Rhysida勒索中國某能源集團。

實則這些企業已經部署了各種安全防護手段,比如防病毒、防火墻、VPN及安全運營中心(SOC)等等,并且有專門的安全運營部門負責日常運維,但是仍然遭到了勒索病毒的攻擊。勒索病毒難以防范。

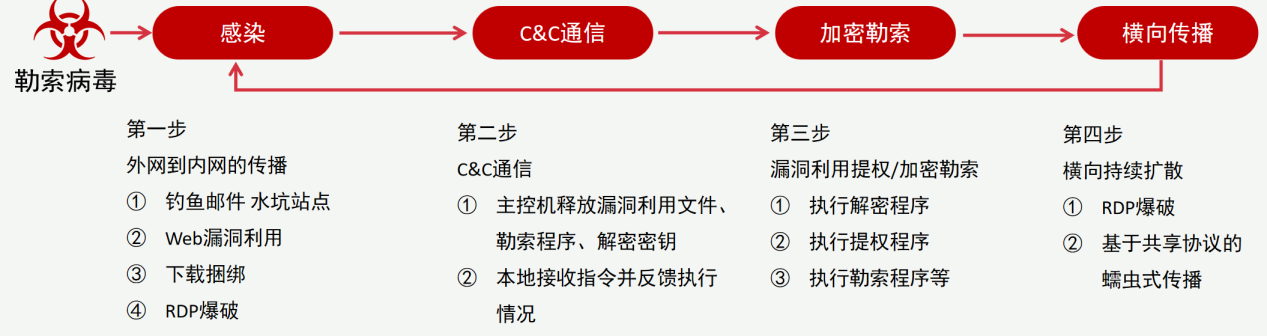

那勒索病毒一般攻擊路徑是如何的呢?

▲ 勒索病毒的典型攻擊步驟

第一步,收集情報,查找攻擊目標暴露在互聯網的VPN網關、電子郵件信息及公司站點等,然后利用系統漏洞或者釣魚郵件、社會工程學等方法進入內網,并做持久化駐留,比如,寫到計劃任務里面,或者開機自啟動等。

第二步,成功持久化后,攻擊者一般會先潛伏下來,在不暴露自身的前提下,通過慢速攻擊的方式找到關鍵業務系統和業務數據,再通過隱秘通道從互聯網下載加密程序和加密秘鑰。

第三步,對攻擊目標的重要業務數據進行加密,加密算法一般采用對稱加密AES或者非對稱加密,抑或二者相結合,加密之后刪除解密秘鑰。

第四步,在被清除前勒索病毒會一直潛伏于內網,持續橫向擴散,試圖進行更多破壞。

一旦數據被攻擊者加密,便很難還原回來,企業要么交贖金,要么面臨數據泄露風險。

2023年10月份,美國聯邦政府網絡安全與基礎設施安全局(CISA)發布了最新的《勒索病毒防范指南》。指南中把防范勒索病毒的過程分為兩個部分:預防和應急響應。

預防階段企業需提前備份關鍵數據,實施零信任體系架構以及做好安全配置,修復漏洞。而一旦中了勒索病毒,企業應當采取有效的應急響應措施,實現隔離被感染終端,檢測病毒,獵殺病毒以及遏制和清除病毒的效果,并且在事后及時恢復文件。

以上涉及到的技術均可通過聯軟科技“五位一體”勒索病毒防范框架體系來實現。

聯軟“五位一體”勒索病毒防范框架體系的目標是保護用戶的核心系統、核心數據和核心資產,從事前、事中、事后三個階段幫助用戶盡可能免受勒索病毒的感染,即使感染了也能快速發現及時阻斷,盡可能降低病毒擴散速度,最后即使有重要數據被加密,也能夠快速還原。

▲ 聯軟“五位一體”勒索病毒防范框架體系

在事前階段,避免感染,雙重備份。首先我們可以使用聯軟網絡空間資產測繪產品UniCSM對企業外部和內部暴露面進行排查,做到知己知彼;其次,采用聯軟全網零信任產品UniSDP收斂內、外部暴露面;第三、采用聯軟EPP產品桌面安全管理系統,加強企業內部的安全管控,比如弱口令的管控,安全配置基線、補丁管理等;第四、通過UniNAC做好網絡準入管控和合理的網絡隔離;最后,可以對企業的重要數據進行備份,采用聯軟UniEDR“文檔勒索防護”和UniNXG進行本地和云端雙重備份,做到萬無一失。

在事中階段,一鍵阻斷,“速效救心”。如果仍然有員工一不小心被電子郵件“釣魚”,或者通過聊天工具感染了勒索病毒,怎么辦呢?我們可以采用聯軟UniEDR系統,實時檢測終端行為,發現終端勒索行為或者橫向移動及時告警,并通過專家規則立即阻斷,管理員可以采用調查功能遠程清除木馬;采用聯軟UniNID系統部署幻影功能,“幻化”成千上萬個仿真系統,主動欺騙和誘捕勒索病毒,一旦發現勒索病毒蹤跡,還可以對中招的終端進行微隔離,不影響其它終端業務。

在某大型企業里,曾因發現了個別終端中了木馬,用戶緊急使用聯軟產品,2分鐘內十萬終端網絡隔離策略全部生效,有效阻斷了病毒擴散。

事后恢復階段,溯本清源,鞏固薄弱。清除勒索病毒之后,我們可以很方便地從終端殺毒軟件“文檔勒索防護”功能中恢復文件,或者從UniNXG云端自動恢復文件。其次,通過聯軟UniEDR系統,可以輕松溯源到勒索病毒,查清入侵根源,最后可以根據自身的薄弱環節進行加固,比如,通過培訓和演練提升員工的安全意識,避免郵件“釣魚”等安全問題。

聯軟科技自成立以來,服務了數百家金融機構客戶,幾乎從未出現大面積勒索病毒感染事件。企業只要使用了聯軟“五位一體”防勒索框架體系,感染勒索病毒的風險至少下降90%,從而有效地保護企業數據不被勒索,保障企業業務的可持續運營。